Présentation

Rendez opérationnelle la gouvernance de la confidentialité des données pour réduire l'exposition aux risques liés à la modernisation du Cloud, aux Data Lake, aux stratégies « Customer Centricity » et aux nouveaux programmes de transformation digitale. Découvrez et classez vos données, évaluez les risques, surveillez les accès et mouvements suspects liés aux données, et automatisez la protection et les réponses, le tout en une seule solution.

Découvrez et classez intelligemment vos données stratégiques

Secure@Source fournit une visibilité complète des données personnelles et sensibles avec la découverte de données, la classification et l'analyse des risques dans l'entreprise. Les visualisations enrichies et les explorations approfondies répondent aux besoins des gestionnaires de données avec une couverture pour le Cloud, les fichiers, les Data Lake et les magasins de données traditionnels.

Mesurez, protégez et générez des rapports sur vos données critiques de façon intelligente

Secure@Source permet aux entreprises d'accéder et de mesurer en continu la conformité des données de confidentialité grâce à l'évaluation des risques multifactorielle et à la surveillance de l'accès aux données et des mouvements. Corrigez les risques grâce à l'orchestration automatisée de la protection des données afin de rendre anonymes les données personnelles et sensibles, et utilisez les rapports pour garantir la transparence et répondre rapidement et de manière rentable aux demandes d'accès des sujets de données.

Protégez intelligemment vos données critiques

Secure@Source identifie les comportements suspects, y compris l'utilisation non autorisée de données, et surveille les risques de violation des politiques de confidentialité. En fonction des alertes relatives aux conditions de risque, Secure@Source peut orchestrer la protection des données (par exemple, le masking des données, le chiffrement, Ranger, Sentry, etc.) afin de remédier aux risques. La correction des risques et la réponse à ceux-ci peuvent être automatisées et/ou affectées aux équipes tierces pour évaluation.

Principales fonctionnalités

Appliquez des définitions prédéfinies et personnalisables à des domaines de données spécifiques afin d'identifier et de localiser les données personnelles et sensibles.

Transparence de l'entreprise en matière de données sensibles pour une meilleure visibilité des risques

Automatise la découverte intelligente des données sensibles et privées en analysant les valeurs des champs et des métadonnées dans les sources de base de données ciblées.

Stratégie intelligente relative aux données sensibles

Crée des règles simples à complexes qui analysent plusieurs domaines de données qui déclencheraient des violations de la politique de confidentialité pour les ressources et types de données disponibles.

Analyse des risques

Détermine le niveau de risque lié aux données sensibles grâce à l'évaluation des risques multifactorielle, notamment l'état de protection, le volume de données, l'accès utilisateur, l'activité, l'emplacement, le coût des données, la classification et la prolifération.

Prolifération des données sensibles

Fournit des informations sur l'hébergement des données sensibles et sur les mouvements et les réplications de celles-ci dans d'autres magasins de données et dans des applications Cloud.

Tableaux de bord, visualisations, rapports et alertes

Offre une gamme très riche d'examens approfondis des tableaux de bord afin de fournir aux entreprises une visibilité des relations et des risques liés aux données sensibles.

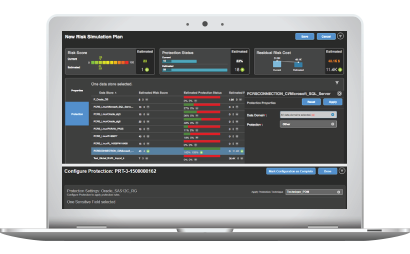

Orchestration et simulation de la protection des données

Automatise la correction des risques par priorité et active les alertes en cas d'accès aux données. La simulation des risques permet d'évaluer leur impact avant d'implémenter des contrôles de confidentialité.

Customers

M.D. Anderson Cancer Center

Informatica empowered scientific and clinical collaboration at this renowned cancer center by turning data into knowledge and facilitating self-service business intelligence

EMC Insurance Companies

EMC Insurance utilizes Informatica Secure@Source for a full scope of visibility into sensitive data