Übersicht

Operationalisieren Sie Datenschutz und Data Governance, um die Risiken für Programme zur Cloud-Modernisierung, Data Lakes, Kundenorientierung und zur digitalen Transformation zu verringern. Ermitteln und klassifizieren Sie Daten, bewerten Sie Risiken, überwachen Sie verdächtigen Datenzugriff und verdächtige Datenbewegungen und automatisieren Sie Schutz und Reaktionen auf Risiken – alles mithilfe einer einzigen Lösung.

Intelligente Ermittlung und Klassifizierung wichtiger Daten

Secure@Source umfasst Funktionen zur Ermittlung, Klassifizierung und Risikoanalyse von Daten im gesamten Unternehmen und unterstützt somit einen umfassenden Überblick über personenbezogene und sensible Daten. Dank der detaillierten Visualisierungen und Analysen für die Cloud, Dateien, Data Lakes und traditionelle Data Stores werden Datenexperten und die Unternehmensführung bei ihrer Arbeit unterstützt.

Intelligente Messung, Schutz und Reporting zu kritischen Daten

Mithilfe von Secure@Source können Unternehmen Compliance mit Datenschutzvorgaben anhand der Analyse mehrerer Risikofaktoren und Monitoring von Datenzugriff und Datenbewegungen bewerten und kontinuierlich messen. Verringern Sie Risiken mit der automatisierten Orchestrierung des Datenschutzes, um personenbezogene und sensible Daten zu anonymisieren, und nutzen Sie Reporting, um Transparenz sicherzustellen, damit Sie schnell und kosteneffektiv auf Zugriffsanfragen von Datensubjekten reagieren können.

Intelligentes Monitoring wichtiger Daten

Secure@Source erkennt verdächtiges Verhalten, darunter auch die unbefugte Datennutzung, und überwacht das Risiko von Verstößen gegen den Datenschutz. Basierend auf Warnmeldungen aufgrund von Risikobedingungen kann Secure@Source den Datenschutz orchestrieren (beispielsweise mithilfe von Data Masking, Verschlüsselung, Ranger, Sentry usw.), um Risiken zu verringern. Die Risikominderung und Reaktionen auf Risiken können automatisiert bzw. zur Bewertung an Dritte weitergeleitet werden.

Die wichtigsten Features

Wenden Sie vorgefertigte und anpassbare Definitionen auf spezifische Datendomänen an, um personenbezogene und sensible Daten zu identifizieren und zu lokalisieren.

Einblick in sensible Daten, um Risiken zu erkennen

Ermittlung und Klassifizierung personenbezogener und sensibler Daten werden automatisiert, indem feld- und metadatenübergreifende Werte in Ziel-Datenbankquellen analysiert werden.

Intelligente Richtlinie für sensible Daten

Es können sowohl einfache als auch komplexe Regeln erstellt werden, um verschiedene Datendomänen zu analysieren, die über verfügbare Datenressourcen und -typen hinweg Verstöße gegen den Datenschutz auslösen würden.

Risikoanalyse

Legt die Risikostufe sensibler Daten fest, indem mehrere Risikofaktoren analysiert werden, darunter Schutzstatus, Datenvolumen, Benutzerzugriff, Aktivität, Standort, Datenkosten, Klassifizierung und Verbreitung.

Erkenntnisse zur Verbreitung sensibler Daten

Es werden Erkenntnisse dazu gewonnen, wo sich sensible Daten befinden und wohin (in andere Data Stores und in Cloud-Anwendungen) sie verschoben oder repliziert werden.

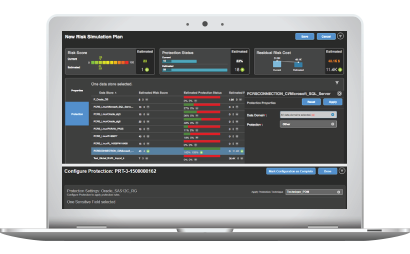

Dashboards, Visualisierungen, Berichte und Warnmeldungen

Es wird eine Vielzahl an Dashboard-Drill-Downs bereitgestellt, um unternehmensweit Einblick in Risiken für Daten und Datenbeziehungen zu ermöglichen.

Orchestrierung und Simulation von Datenschutz

Die Risikominderung wird, geordnet nach Priorität, automatisiert und es werden Warnmeldungen zum Datenzugriff ausgegeben. Dank der Risikosimulierung ist eine Auswirkungsbewertung vor Umsetzung von Datenschutzkontrollen möglich.